在移动互联网时代,应用安全早已不再是简单的功能性需求,而是关乎企业核心竞争力的战略性课题。本文将深入剖析移动应用面临的安全威胁,尤其是逆向工程带来的技术挑战,并系统地介绍如何构建完善的应用防护体系。

移动应用安全形势概述

随着移动互联网的快速发展,移动应用已经渗透到人们生活的方方面面。据统计,2024年全球移动应用市场规模已突破3500亿美元,但伴随着规模扩大,安全问题也日益突出:

- 移动应用遭受攻击频率相比2023年上涨超过40%

- 超过65%的金融类应用曾遭受过不同程度的安全威胁

- 商业代码泄露造成的经济损失每年超过百亿美元

- 超过30%的应用存在重要数据泄露风险

揭秘移动应用安全的技术痛点

移动应用的安全威胁呈现出多样化、持续化和智能化的特点。以Android平台为例,应用程序最终会被编译成DEX(Dalvik Executable)文件格式,这种格式本质上是一种中间代码格式,相比原生机器码更容易被分析和还原。iOS平台虽然采用了更严格的签名机制,但在越狱环境下同样面临着代码逆向的风险。

从技术角度看,移动应用的脆弱性主要体现在以下几个层面:

- 字节码可读性

- Android的DEX文件可通过dex2jar等工具转换为jar文件

- 通过JD-GUI、JAD等反编译工具可以还原出相当完整的Java源代码

- Kotlin编写的程序同样可以被反编译,且反编译后的代码可读性较高

- 运行时内存暴露

- 应用运行期间的内存数据可被dump和分析

- 关键算法的执行过程可被动态跟踪

- 加密密钥等敏感信息可能在内存中以明文形式存在

- Native层安全

- JNI动态库可被IDA Pro等工具反汇编分析

- 本地代码的保护机制往往不如Java层严密

- 二进制代码同样面临被逆向分析的风险

深入理解逆向工程的技术原理

逆向工程在技术领域是一把双刃剑。从积极方面看,它是安全研究的重要手段;从消极方面看,它可能被用于破解和攻击。要构建有效的防护方案,首先需要深入理解逆向工程的技术原理。

静态分析技术剖析

静态分析是逆向工程中最基础的环节,主要包括以下技术路径:

APK文件 -> 解包 -> DEX文件 -> 反编译 -> Smali代码 -> Java源码以Android平台为例,一个典型的静态分析流程是:

- 解包阶段 使用ApkTool进行APK解包,获取资源文件和编译后的代码:

apktool d target.apk -o output_directory- 反编译阶段 使用dex2jar将DEX转换为JAR:

d2j-dex2jar classes.dex -o target.jar- 代码分析阶段 使用JD-GUI等工具分析Java代码结构:

// 反编译后可以看到类似这样的代码结构

public class MainActivity extends AppCompatActivity {

private String secretKey;

@Override

protected void onCreate(Bundle savedInstanceState) {

// 关键业务逻辑暴露

this.secretKey = getEncryptionKey();

}

}动态分析的技术深度

动态分析则更加复杂,它能够在程序运行时实时监控和修改程序行为:

- Hook技术原理

// 使用Frida进行方法Hook的示例

Java.perform(function() {

var MainActivity = Java.use("com.example.app.MainActivity");

MainActivity.getEncryptionKey.implementation = function() {

// 劫持原始方法,注入自定义逻辑

console.log("Original key accessed");

return this.getEncryptionKey();

};

});- 内存分析技术

# 使用Python脚本分析内存数据

def analyze_memory(process_name):

maps_file = open("/proc/self/maps", 'r')

mem_file = open("/proc/self/mem", 'rb', 0)

for line in maps_file.readlines():

region = parse_map_line(line)

if region.perms.startswith('r'):

dump_region(mem_file, region)- 调试技术

# 使用Android Debug Bridge进行调试

adb shell am start -D -n com.example.app/.MainActivity从这些技术细节可以看出,逆向工程已经形成了一套完整的技术体系。这不仅带来了安全威胁,也为我们设计防护方案提供了重要参考。理解这些攻击原理,才能更好地设计防护策略,构建起真正有效的安全防线。

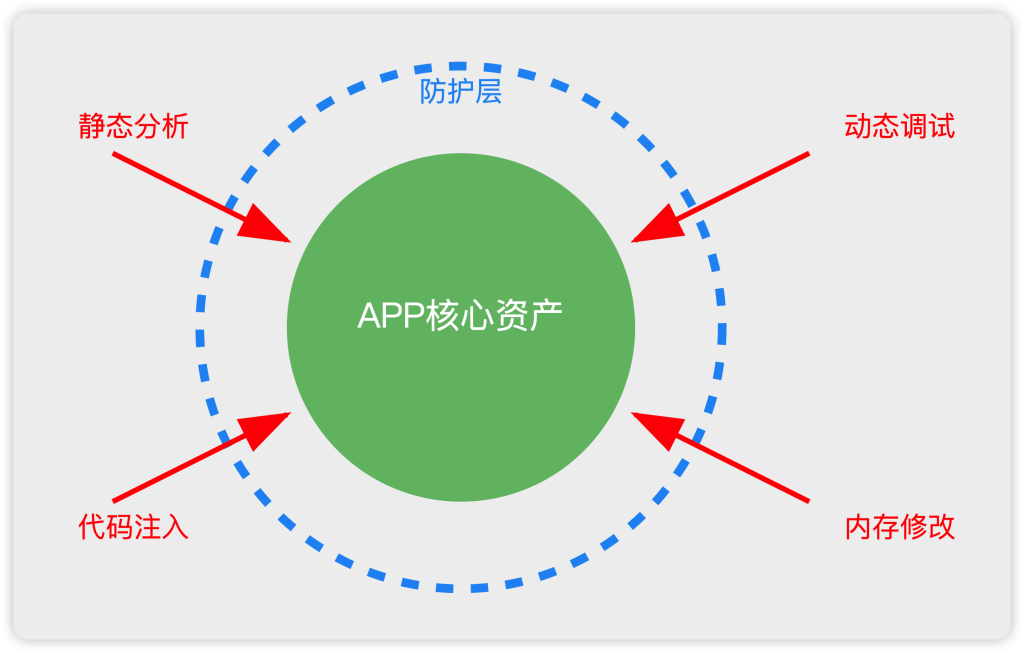

盾防护的核心技术体系

在移动应用安全领域,一个完整的防护方案需要多层次的技术协同。让我们深入分析每个核心技术的实现机制和应用场景。

代码混淆技术的进阶应用

传统的混淆技术(如ProGuard)仅仅是基础,现代应用加固需要更深层次的代码保护:

// 原始代码

public class PaymentProcessor {

private String secretKey = "sk_live_xxxxx";

public boolean processPayment(double amount) {

return validateAndCharge(amount, secretKey);

}

}

// 基础混淆后

public class a {

private String b = "sk_live_xxxxx";

public boolean a(double d) {

return a(d, b);

}

}

// 高级控制流混淆后

public class a {

private String b;

private static final int[] c = {104, 116, 112, 115};

public boolean a(double d) {

int e = 0;

switch((int)(Math.random() * 3)) {

case 0: e = b(); break;

case 1: e = c(); break;

default: e = d();

}

return (e > 0) ? a(d, b()) : a(d, c());

}

private String b() {

// 动态密钥生成逻辑

return new String(decrypt(c));

}

}高级混淆技术包括:

- 控制流扁平化(Control Flow Flattening)

- 虚假控制流注入(Bogus Control Flow)

- 字符串加密(String Encryption)

- 算法常量替换(Arithmetic Obfuscation)

反调试技术的实现机制

反调试是一项复杂的系统工程,需要在多个层面部署防护措施:

// Native层反调试实现示例

#include <sys/ptrace.h>

#include <sys/types.h>

#include <unistd.h>

#include <sys/syscall.h>

bool checkDebugger() {

// 1. ptrace检测

if (ptrace(PTRACE_TRACEME, 0, 0, 0) == -1) {

return true;

}

// 2. 检测调试器进程

char buf[512];

int pid = getpid();

sprintf(buf, "/proc/%d/status", pid);

FILE* fp = fopen(buf, "r");

while (fgets(buf, sizeof(buf), fp)) {

if (strncmp(buf, "TracerPid:", 10) == 0) {

int tracerPid = atoi(buf + 10);

if (tracerPid != 0) {

return true;

}

break;

}

}

fclose(fp);

// 3. 检测调试标志位

char pathname[32];

sprintf(pathname, "/proc/%d/wchan", pid);

fp = fopen(pathname, "r");

if (fp) {

if (fgets(buf, sizeof(buf), fp)) {

if (strstr(buf, "ptrace_stop")) {

return true;

}

}

fclose(fp);

}

return false;

}完整性校验与自保护机制

应用完整性校验需要设计多重验证机制:

class IntegrityChecker {

companion object {

private const val SIGNATURE = "你的应用签名hash"

fun verifyApp(context: Context): Boolean {

// 1. 签名验证

val signature = getAppSignature(context)

if (!SIGNATURE.equals(signature)) {

return false

}

// 2. 代码完整性校验

val codeHash = calculateCodeHash()

if (!verifyCodeHash(codeHash)) {

return false

}

// 3. 资源文件校验

return verifyResources(context)

}

private fun calculateCodeHash(): String {

try {

// 计算关键代码段的hash

val digest = MessageDigest.getInstance("SHA-256")

val codeBytes = loadNativeCode() // 加载native代码

return digest.digest(codeBytes).toHexString()

} catch (e: Exception) {

return ""

}

}

private fun verifyCodeHash(hash: String): Boolean {

// 使用白盒加密存储的预设hash进行比对

return WhiteBoxCrypto.verify(hash)

}

}

}数据加密保护体系

敏感数据的加密保护需要构建完整的密钥管理体系:

class SecurityManager {

private val keyStore = KeyStore.getInstance("AndroidKeyStore")

init {

keyStore.load(null)

initializeKeys()

}

private fun initializeKeys() {

if (!keyStore.containsAlias("AppSecretKey")) {

val keyGenerator = KeyGenerator.getInstance(

KeyProperties.KEY_ALGORITHM_AES,

"AndroidKeyStore"

)

val keyGenParameterSpec = KeyGenParameterSpec.Builder(

"AppSecretKey",

KeyProperties.PURPOSE_ENCRYPT or KeyProperties.PURPOSE_DECRYPT

)

.setBlockModes(KeyProperties.BLOCK_MODE_GCM)

.setEncryptionPaddings(KeyProperties.ENCRYPTION_PADDING_NONE)

.setRandomizedEncryptionRequired(true)

.build()

keyGenerator.init(keyGenParameterSpec)

keyGenerator.generateKey()

}

}

fun encryptData(data: String): String {

val key = keyStore.getKey("AppSecretKey", null) as SecretKey

val cipher = Cipher.getInstance("AES/GCM/NoPadding")

cipher.init(Cipher.ENCRYPT_MODE, key)

val encryptedBytes = cipher.doFinal(data.toByteArray())

val iv = cipher.iv

// 合并IV和加密数据

return Base64.encodeToString(iv + encryptedBytes, Base64.DEFAULT)

}

}实施防护的系统化方案

在面对如此复杂的应用安全防护需求时,选择一个成熟可靠的应用加固方案变得尤为重要。我们推荐使用APP盾防护服务,它提供了业界领先的一站式应用加固解决方案。APP盾通过整合了上述所有核心防护技术,并基于多年的安全研究经验,为您的应用提供全方位的安全保护。

接下来让我们深入了解如何构建完整的安全防护体系~

安全框架的分层设计

class SecurityFramework {

private val integrityChecker = IntegrityChecker()

private val securityManager = SecurityManager()

private val debugDetector = DebugDetector()

fun initialize() {

// 1. 环境安全检查

if (!verifyEnvironment()) {

terminateApp()

}

// 2. 完整性验证

if (!integrityChecker.verifyApp()) {

reportViolation()

}

// 3. 初始化安全组件

initializeSecurityComponents()

}

private fun initializeSecurityComponents() {

// 初始化加密模块

securityManager.initializeKeys()

// 启动实时监控

startSecurityMonitoring()

// 注册安全回调

registerSecurityCallbacks()

}

}最佳实践与持续优化

开发阶段的安全清单

- 代码层面:

// 1. 避免硬编码敏感信息

class Config {

companion object {

// 错误示例

const val API_KEY = "1234567890" // 不要这样做

// 正确示例

val API_KEY: String

get() = BuildConfig.API_KEY.decrypt()

}

}

// 2. 使用安全的随机数生成

val secureRandom = SecureRandom()

val randomBytes = ByteArray(16).apply { secureRandom.nextBytes(this) }

// 3. 实现安全的数据存储

class SecurePreferences(context: Context) {

private val masterKey = MasterKeys.getOrCreate(MasterKeys.AES256_GCM_SPEC)

private val sharedPreferences = EncryptedSharedPreferences.create(

"secret_shared_prefs",

masterKey,

context,

EncryptedSharedPreferences.PrefKeyEncryptionScheme.AES256_SIV,

EncryptedSharedPreferences.PrefValueEncryptionScheme.AES256_GCM

)

}发布前安全审查机制

建立完整的安全审查流程:

- 静态代码分析:

# 使用工具扫描代码安全问题

./gradlew app:androidDependencies

./gradlew app:lint

./gradlew app:dependencyCheckAnalyze- 动态测试脚本:

def security_check():

# 检查应用权限

check_permissions()

# 检查网络通信

check_network_security()

# 检查数据存储

check_data_storage()

# 检查组件暴露

check_component_exposure()

def check_network_security():

# 检查证书绑定

verify_certificate_pinning()

# 检查SSL/TLS配置

check_ssl_configuration()持续的安全监控系统

实现实时的安全监控机制:

class SecurityMonitor {

private val securityEvents = MutableLiveData<SecurityEvent>()

fun startMonitoring() {

// 注册各类监听器

registerRootDetector()

registerEmulatorDetector()

registerDebuggerDetector()

registerIntegrityChecker()

// 启动周期性检查

startPeriodicChecks()

}

private fun handleSecurityViolation(event: SecurityEvent) {

when (event.severity) {

Severity.HIGH -> terminateApp()

Severity.MEDIUM -> reportViolation(event)

Severity.LOW -> logWarning(event)

}

}

}使用应用加固服务

虽然我们可以自主实现上述的各种防护措施,但考虑到技术的复杂性和维护成本,选择专业的应用加固服务通常是更明智的选择。Goooood APP盾作为行业领先的应用加固服务提供商,具有以下优势:

- 一键接入,快速部署

- 持续更新的防护策略

- 专业的安全团队支持

- 全面的数据分析和监控

- 低成本高收益的投入回报比

在实际项目中,我们推荐采用”APP盾+自研防护”的组合策略:

- 使用APP盾提供的标准加固服务作为基础防护层

- 针对业务特点,开发特定的安全措施

- 结合APP盾的监控数据,持续优化防护策略