引言:安全,一场永不停歇的对决

在移动互联网时代,每一款应用都像一座需要重重设防的数字堡垒。作为一名经验丰富的安全工程师,我深知应用防护不仅是技术的对抗,更是一场智慧与创新的持久战。让我和大家分享一下我们在APP安全防护领域的深度思考和实践经验。

1. 为什么需要全方位的APP盾?

移动应用早已成为我们数字生活的核心。它存储着支付密码、个人信息、位置数据等诸多敏感信息。随着攻击手段的日益复杂化,传统的单一防护已经远远不够。

现代APP盾的防护目标已经扩展到:

- 防止恶意反编译与逆向分析

- 阻止数据劫持和篡改

- 抵御非法调试和注入

- 保护敏感信息安全

- 防止服务器溯源攻击

- 构建无极限防御体系

2. 加密:数据的”隐形斗篷”

2.1 对称加密:秘密信使

想象两个人有一个只有他们知道的特殊暗号。他们用这个暗号加密和解密信息,外人根本无法理解。这就是对称加密的工作原理。

常见的加密方案如AES-256,就像一个超级复杂的变形金刚密码锁。只有拥有正确”密钥”的人,才能解开这把锁。

# 对称加密是APP盾中最基础的加密方案。以AES-256为例:

from Crypto.Cipher import AES

from Crypto.Random import get_random_bytes

def encrypt_data(data, key):

cipher = AES.new(key, AES.MODE_GCM)

nonce = cipher.nonce

ciphertext, tag = cipher.encrypt_and_digest(data.encode())

return nonce + ciphertext + tag2.2 非对称加密:双钥匙系统

这更像是一个有两把不同钥匙的保险箱:

- 公钥:可以告诉所有人,用于加密

- 私钥:只有拥有者知道,用于解密

当别人想给你发送秘密信息时,他们用公钥加密。只有你拥有的私钥才能解开。

# 非对称加密(如RSA)用于安全密钥交换:

from Crypto.PublicKey import RSA

from Crypto.Cipher import PKCS1_OAEP

def generate_rsa_keys():

key = RSA.generate(2048)

private_key = key.export_key()

public_key = key.publickey().export_key()

return private_key, public_key3. 代码混淆:制造”迷宫”

代码混淆就像在代码中设置层层迷阵。即便黑客successfully反编译了你的APP,他们看到的也是一堆令人眼晕的复杂逻辑。

举个例子:一段简单的用户验证代码,经过混淆后会变得像”代码谜题”。本来直线的逻辑会变成绕来绕去的复杂路径,大大增加破解成本。

3.1常用的代码混淆策略

- 控制流扁平化

控制流混淆通过重构代码执行路径,增加逆向难度:

// 混淆前

public boolean validate(String input) {

return input.length() > 6 && input.contains("@");

}

// 混淆后

public boolean validate(String input) {

int state = computeInitialState();

switch(state) {

case 0:

return complexValidation(input);

case 1:

return alternativeValidation(input);

default:

return false;

}

}- 字符串加密

动态解密字符串,防止静态分析:

def decrypt_string(encrypted_str, key):

# 运行时动态解密字符串

decrypted = [chr(ord(c) ^ ord(key[i % len(key)])) for i, c in enumerate(encrypted_str)]

return ''.join(decrypted)3.2 高级混淆策略

我们在实践中开发了更深层的混淆技术:

// 虚假逻辑注入 (demo)

public class AdvancedObfuscation {

private static final int MAGIC_NUMBER = 0xDEADBEEF;

public static boolean validateLicense(String license) {

// 插入大量虚假判断逻辑

if (System.currentTimeMillis() % MAGIC_NUMBER == 0) {

return alternativeValidation(license);

}

// 真实验证逻辑隐藏在复杂流程中

return mainValidation(license);

}

}4. 无极限的防御体系

4.1 多层动态防护

无极限防御的核心在于构建动态、自适应的防护网络:

- 自适应防护策略:根据攻击特征动态调整防护级别

- 多维度攻击识别:结合行为分析、特征匹配等多种手段

- 实时响应机制:检测到攻击时快速调整防护策略

4.2 反追踪技术

为了防止攻击者追踪到源服务器,我们实现了:

public class AntiTraceSystem {

private static final int MAX_PROXY_LAYERS = 5;

// 动态代理链路构建

private String[] buildProxyChain() {

String[] proxyChain = new String[MAX_PROXY_LAYERS];

// 随机选择代理节点构建防护链路

return proxyChain;

}

// 请求路由加密

private Request encryptRouting(Request originalRequest) {

// 实现请求路由加密,防止路径追踪

return encryptedRequest;

}

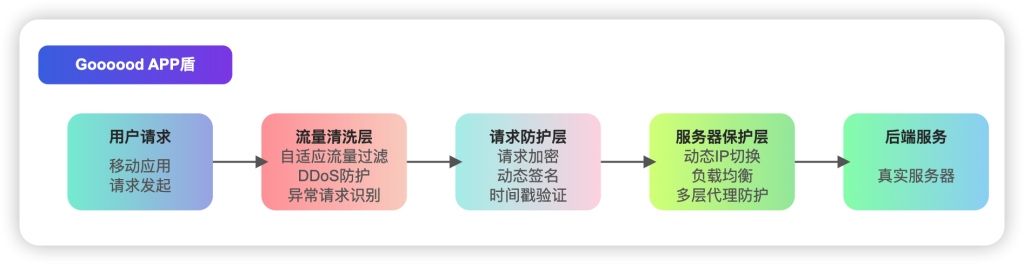

}4.3 防打击系统

我们的防打击系统包含多重防护机制:

- 流量清洗

- 自适应流量过滤

- DDoS防护

- 异常请求识别

- 请求防护

- 请求加密

- 动态签名

- 时间戳验证

- 服务器保护

- 动态IP切换

- 负载均衡

- 多层代理防护

5. 防篡改:守护APP的”DNA”

在移动应用安全领域,防篡改保护是构建纵深防御体系的重要支柱。应用程序的完整性就像其独特的数字身份证,任何未经授权的修改都可能导致严重的安全隐患。防篡改技术通过建立多层次的完整性校验机制,实时监测并防御各类潜在的恶意篡改行为。

核心防护策略

代码完整性校验

- 静态代码校验:通过密码学哈希算法(如SHA-256、SHA-3)对应用程序的关键代码段生成唯一标识,任何细微的代码改动都会导致哈希值的显著变化

- 分段校验机制:将应用程序分为多个关键区域进行独立校验,提高校验的精确性和效率

- 校验值加密存储:使用安全的加密算法保护校验值,防止攻击者通过修改校验值绕过验证

public class IntegrityChecker {

private static final String HASH_ALGORITHM = "SHA-256";

// 计算文件哈希值

public static String calculateFileHash(String filePath) {

try {

MessageDigest digest = MessageDigest.getInstance(HASH_ALGORITHM);

FileInputStream fis = new FileInputStream(filePath);

byte[] byteArray = new byte[1024];

int bytesCount;

while ((bytesCount = fis.read(byteArray)) != -1) {

digest.update(byteArray, 0, bytesCount);

}byte[] bytes = digest.digest();

StringBuilder sb = new StringBuilder();

for (byte aByte : bytes) {

sb.append(Integer.toString((aByte & 0xff) + 0x100, 16).substring(1));

}

return sb.toString();

} catch (Exception e) {

Log.e("IntegrityChecker", "Hash calculation failed", e);

return null;

}

}

}数字签名验证

- APK签名机制:利用 PKI(公钥基础设施)体系进行应用签名,确保应用来源的可信度

- 证书链验证:完整的证书验证链确保签名的有效性,防止证书伪造

- 多重签名校验:支持多个开发者签名,增加应用分发环节的安全性

public class SignatureVerifier {

public static boolean verifyAppSignature(Context context) {

try {

PackageInfo packageInfo = context.getPackageManager()

.getPackageInfo(context.getPackageName(), PackageManager.GET_SIGNATURES);

// 获取应用签名Signature[] signatures = packageInfo.signatures;

// 计算签名的哈希值

MessageDigest md = MessageDigest.getInstance("SHA-256");

md.update(signatures[0].toByteArray());

String currentSignature = Base64.encodeToString(md.digest(), Base64.DEFAULT);// 与预存的合法签名比对

String validSignature = "YOUR_VALID_SIGNATURE_HASH";

return validSignature.equals(currentSignature);

} catch (Exception e) {

Log.e("SignatureVerifier", "Signature verification failed", e);

return false;

}

}

}

##### 动态完整性保护

- **内存布局分析**:实时监控应用程序的内存布局,检测异常的内存访问模式

- **代码段保护**:通过内存页保护等机制,防止运行时的代码注入和修改

- **反调试机制**:集成多重反调试技术,提高逆向分析的难度

- **混淆与加固**:通过代码混淆和加固技术,增加静态分析的复杂度java

// 运行时完整性检测示例:

public class RuntimeIntegrityChecker {

private static final String[] DANGEROUS_APPS = {

“com.android.debug”,

“de.robv.android.xposed”

};

// 检测是否存在调试器

public static boolean isDebuggerConnected() {

return Debug.isDebuggerConnected();

}

// 检测是否为模拟器环境

public static boolean isEmulator() {

return Build.FINGERPRINT.startsWith("generic")

|| Build.FINGERPRINT.startsWith("unknown")

|| Build.MODEL.contains("google_sdk")

|| Build.MODEL.contains("Emulator");

}

// 检测是否存在危险应用

public static boolean hasDangerousApps(Context context) {

PackageManager pm = context.getPackageManager();

for (String packageName : DANGEROUS_APPS) {

try {

pm.getPackageInfo(packageName, PackageManager.GET_ACTIVITIES);

return true;

} catch (PackageManager.NameNotFoundException ignored) {}

}

return false;

}}

以及需要完整性保护管理器,下面再写一个大概的Demo示例:java

public class SecurityManager {

private static volatile SecurityManager instance;

private final Context context;

private SecurityManager(Context context) {

this.context = context.getApplicationContext();

}

public static SecurityManager getInstance(Context context) {

if (instance == null) {

synchronized (SecurityManager.class) {

if (instance == null) {

instance = new SecurityManager(context);

}

}

}

return instance;

}

public void performSecurityCheck() {

// 1. 验证应用签名

if (!SignatureVerifier.verifyAppSignature(context)) {

handleSecurityViolation("Invalid signature detected");

}// 2. 检测运行时环境

if (RuntimeIntegrityChecker.isDebuggerConnected()) {

handleSecurityViolation("Debugger detected");

}if (RuntimeIntegrityChecker.isEmulator()) {

handleSecurityViolation("Running in emulator");

}

// 3. 检测危险应用

if (RuntimeIntegrityChecker.hasDangerousApps(context)) {

handleSecurityViolation("Dangerous apps detected");

}

}

private void handleSecurityViolation(String reason) {

Log.e("SecurityManager", "Security violation: " + reason);

// 可以选择终止应用或采取其他安全措施System.exit(0);

}}

在应用程序的入口出还需要集成安全检查,最后一个Demo如下:java

public class MainActivity extends AppCompatActivity {

@Override

protected void onCreate(Bundle savedInstanceState) {

super.onCreate(savedInstanceState);

// 执行安全检查

SecurityManager.getInstance(this).performSecurityCheck();

setContentView(R.layout.activity_main);

}}

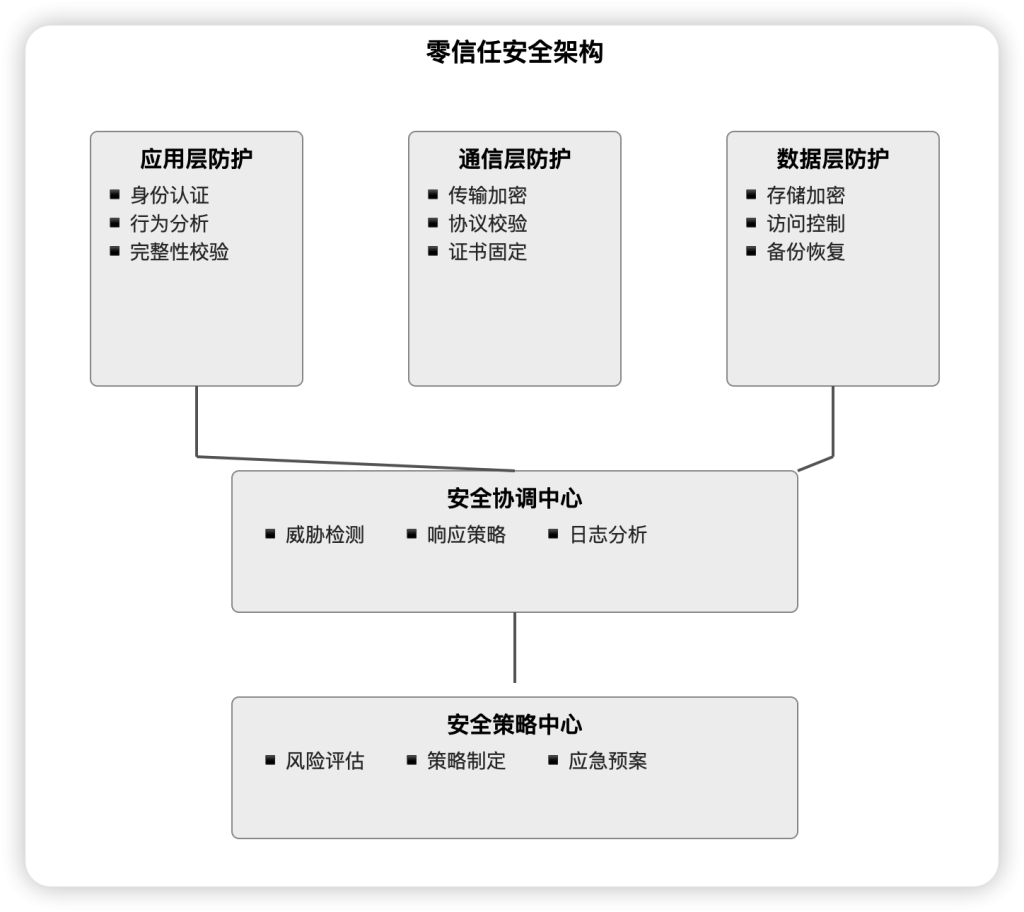

### 6. 多层防御:安全是一个系统

在多年的安全实践中,我们深刻体会到:真正的应用安全必须是一个有机的整体。就像生物的免疫系统,需要多层次、多角度的协同防护。

#### 6.1 零信任架构

- 每个请求都需要完整的身份验证

- 动态权限管理

- 持续的安全评估

#### 6.2 智能防护策略java

public class SmartDefenseManager {

// 智能防护策略示例

public void adjustDefenseLevel(ThreatLevel threat) {

switch(threat) {

case HIGH:

activateEmergencyProtection();

break;

case MEDIUM:

enhanceNormalProtection();

break;

case LOW:

maintainBaselineProtection();

break;

}

}

}

“`

结语

我们在编写APP时,自己的研发人员也只是能够完整的考虑代码的稳健性,安全性。那么接下来保证安全更多的是需要依靠外部的盾系统,来保证业务的安全。 比如第四章节的防御系统,为APP业务提供无极限的防御以及反追溯原站等功能,如果想要尽可能的业务稳定以及安全可靠,两者缺一不可。

安全从来都不是一蹴而就的事情。在移动应用安全领域,我们需要保持开放和进取的心态,不断学习和改进。APP盾的发展也将持续演进,为用户提供更全面、更可靠的安全防护。

希望这篇文章能给大家带来一些启发。欢迎在评论区分享你的想法和经验!

注:文中的代码示例仅用于演示原理,实际应用中需要更严谨的实现和完善的测试。我们建议在实际开发中结合具体场景和需求,采用更健壮的安全方案。